Meine empfohlenen Microsoft 365/Azure Security Baselines

In der heutigen sich ständig wandelnden Geschäftswelt spielt die Digitalisierung eine entscheidende Rolle. Unternehmen erkennen vermehrt, dass die Cloud eine optimale Lösung für ihre IT-Infrastrukturanforderungen bietet. Ein zentraler Schwerpunkt in dieser Transformationsstrategie ist oft eine Migration von lokalen Servern in die Microsoft Azure-Cloud. Diese Entscheidung eröffnet eine breite Palette an Vorteilen, einschließlich Skalierbarkeit, Kosteneffizienz und Flexibilität.

Es ist jedoch von größter Wichtigkeit zu verstehen, dass der Schritt in die Cloud auch mögliche Sicherheitsrisiken mit sich bringt. Die Sicherheit unserer digitalen Vermögenswerte und sensiblen Daten steht an erster Stelle. Obwohl Microsoft Azure zweifelsohne eine robuste und fortschrittliche Cloud-Plattform ist, erfordert sie dennoch eine gezielte Herangehensweise an die IT-Sicherheit.

Im Folgenden stelle ich einige einfache Schritte, Möglichkeiten und Technologien vor, die recht einfach dazu beitragen können, die IT-Sicherheit in Azure und Microsoft 365 insgesamt erheblich zu verbessern

Die Azure-AD / Entra Sicherheitsstandards

In Azure Active Directory (Azure-AD) existiert bereits eine vorkonfigurierte Einstellung, die automatisch einige Sicherheitsfunktionen aktiviert, wodurch die Notwendigkeit entfällt, diese separat zu aktivieren. Diese voreingestellten Konfigurationen werden als „Azure-AD Sicherheitsstandards“ bezeichnet.

- Multi-Faktor-Authentifizierung

- MFA für Benutzer

- MFA für Administrator-Accounts

- Blockieren der Legacy Authentifizierungsmethoden

Schauen wir uns die einzelnen Punkte nochmal einzeln an:

MFA (Multi Faktor Authentifizierung)

Für Benutzer mit Administrativen Berechtigungen innerhalb der Microsoft 365 sollte unabdinglich eine Multi Faktor Authentifizierung (MFA) konfiguriert und vorausgesetzt werden.

Im Kontext der Migration von Compute-Ressourcen zu Microsoft Azure gewinnt die Multi-Faktor-Authentifizierung (MFA) erhebliche Bedeutung. Es ist von hoher Relevanz, da Azure-Umgebungen regelmäßig Opfer von Angriffen werden, bei denen Cyberkriminelle mittels einfacher Brute-Force-Angriffe die Zugangsdaten eines Administrators ermitteln können. Durch den unbefugten Zugriff auf solche Konten könnten Angreifer potenziell unbegrenzt Azure-Ressourcen bereitstellen, wodurch erhebliche Kosten entstehen können, die letztendlich von der Organisation getragen werden.

Die Implementierung der Multi-Faktor-Authentifizierung stellt eine effektive Sicherheitsmaßnahme dar, um derartige Risiken zu vermeiden. Durch die Einbindung zusätzlicher Authentifizierungsfaktoren wird der Zugang zu Azure-Ressourcen erheblich erschwert und das Risiko von unbefugtem Zugriff deutlich reduziert. Dies trägt dazu bei, potenzielle finanzielle Schäden und operationelle Störungen zu verhindern, die andernfalls durch einfache Authentifizierungsmethoden verursacht werden könnten.

Für Anwender ohne Administratorberechtigungen ist es ebenso ratsam, die Multi-Faktor-Authentifizierung (MFA) zu aktivieren. Dies stellt sicher, dass der Zugriff auf Benutzer- und Unternehmensdaten nicht allein auf Basis möglicherweise kompromittierter Zugangsdaten (Benutzername und Kennwort) von nahezu jedem Standort weltweit erfolgen kann.

Die Implementierung der MFA-Anmeldung erfordert grundsätzlich immer einen „zweiten Faktor“, der üblicherweise in unmittelbarer Nähe des Benutzers vorhanden ist. Dieser zweite Faktor kann beispielsweise ein Mobiltelefon oder ein Hardwaretoken sein. Ein Login in Office 365 (inklusive E-Mail, Datenablage, Teams und anderen Diensten) ist nur möglich, wenn der Benutzer auch über diesen zweiten Faktor verfügt und ihn bei der Anmeldung bereithält.

Blockieren der Legacy Authentifizierungsmethoden

Die Legacy-Authentifizierung bezieht sich auf die schlichte Übermittlung von Benutzernamen und Kennwort an den Authentifizierungsserver. Dieser Vorgang wird auch als Basic Authentication bezeichnet, bei dem die Zugangsdaten stets im Format <Benutzername:Kennwort> übertragen werden.

Obwohl die Übertragung der Zugangsdaten über eine verschlüsselte Verbindung erfolgt, ist es bei dieser Authentifizierungsmethode nicht möglich die Multi-Faktor-Authentifizierung zu nutzen.

Des Weiteren sind aufgrund der Einschränkungen des Protokolls andere Sicherheitsmechanismen ebenfalls nur begrenzt möglich.

Unternehmen, die Basic Authentication nutzen, sind daher erheblich anfälliger für sogenannte Kennwort-Spray-Angriffe im Vergleich zu Unternehmen, die Basic Authentication deaktiviert haben.

Zu den Protokollen, bei denen Basic Authentication immer noch häufig verwendet wird, gehören beispielsweise POP, IMAP, SMTP und MAPI. Diese Situation erfordert dringend ein Umdenken in Bezug auf die Sicherheitspraktiken, um die Risiken im Zusammenhang mit der Legacy-Authentifizierung zu minimieren.

Folgend einige Gründe, warum diese Authentifizierungsmethoden deaktiviert werden sollte:

- Mehr als 99% der Kennwort-Spray-Angriffe verwenden Legacyauthentifizierungsprotokolle

- Mehr als 97% der Angriffe in Bezug auf Anmeldeinformationen verwenden die Legacyauthentifizierung

- Bei Azure AD-Konten in Organisationen, welche die Legacyauthentifizierung deaktiviert haben, sind 67% weniger Passwort-Angriffe festzustellen als bei Organisation mit aktivierter Legacyauthentifizierung

Durch das Aktivieren der Azure-AD Sicherheitsstandards werden diese Protokolle automatisch deaktiviert.

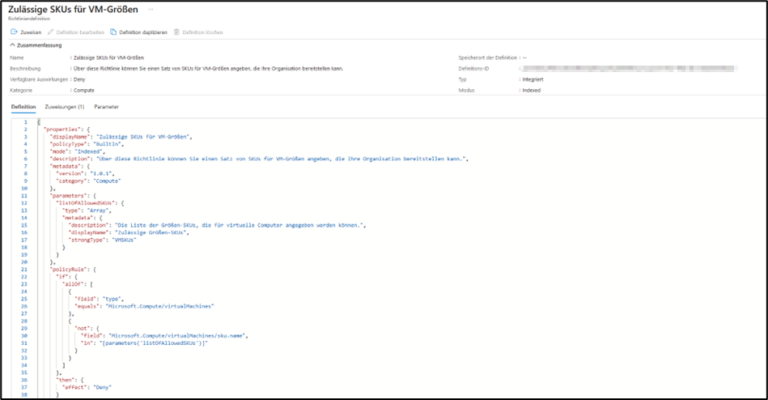

Microsoft Azure Richtlinien und Definitionen

Azure-Richtlinien sind klare Regeln und Vorschriften, die in Azure definiert werden, um unter anderem die IT-Sicherheit zu verbessern.

Sie legen fest, welche Ressourcen und Konfigurationen erlaubt oder verboten sind, um sicherzustellen, dass die Cloud-Umgebung den Sicherheitsanforderungen entspricht. Diese Richtlinien verwenden Azure-Policy-Definitionen, die spezifische Kriterien für die Überwachung festlegen.

Durch die Anwendung von Azure-Richtlinien und -Definitionen kann ein Unternehmen unter anderem:

- Standardisierung: Sicherheitsstandards und -richtlinien werden einheitlich und konsistent auf alle Ressourcen angewendet.

- Compliance: Die Einhaltung von Unternehmensrichtlinien und regulatorischen Anforderungen wird gewährleistet.

- Kontrolle: Es wird sichergestellt, dass nur sichere Konfigurationen und bewährte Praktiken verwendet werden.

- Frühzeitige Erkennung und Reaktion: Abweichungen von den Sicherheitsrichtlinien werden erkannt, bevor sie zu Sicherheitsproblemen führen.

Insgesamt tragen Azure-Richtlinien und -Definitionen dazu bei, die Sicherheit in Microsoft Azure zu erhöhen, indem sie klare Sicherheitsstandards setzen und die Umsetzung dieser Standards überwachen. Dies verbessert die Resilienz der Cloud-Infrastruktur und mindert Sicherheitsrisiken.

Darüber hinaus können sie verwendet werden, um beispielsweise Kosten zu limitieren und bestimmte Konfigurationen vorauszusetzen.

Azure Richtlinien und Definitionen sind extrem vielfältig und nicht mit wenigen Klicks eingerichtet. Vielmehr sollte sich hier mehrere Tage damit beschäftigt werden, um wirklich die relevantesten Richtlinien und Definitionen zu konfigurieren. In großen Strukturen kann sich ein gesamtheitliches Richtlinien- und Definitionsprofile schnell aufblähen. Um hier die Übersicht zu behalten sollte alles gut strukturiert und geplant sein!

Microsoft Intune

Microsoft Intune ermöglicht die zentrale Verwaltung von Endgeräten wie Microsoft Windows OS, Mac OS, Apple iOS und Android-Geräten.

Diese Verwaltung kann bequem und effizient über ein spezielles Admin-Center im Microsoft 365-Portal auch aus der Ferne erfolgen. (Microsoft Intune Admin Portal / Endpoint manager)

Mit Microsoft Intune erhalten Unternehmen die Möglichkeit, die Sicherheit und Konfiguration ihrer Geräteflotte unabhängig von Standorten und Plattformen effektiv zu steuern und zu optimieren.

Microsoft Intune bietet eine Vielzahl von Sicherheitsfunktionen, die dazu beitragen, Unternehmensdaten und -geräte zu schützen. Hier sind einige wichtige Beispiele:

- Conditional Access

- Bitlocker und FileVault Laufwerksverschlüsselung

- Bereitstellen von Sicherheitsrichtlinien

- Absichern bzw. entfernen von Daten auf verloren gegangenen oder gestohlenen Geräten

- Verwalten von Software aus der Ferne

Auch hier schauen wir uns die einzelnen Technologieene nochmal im Einzelnen an.

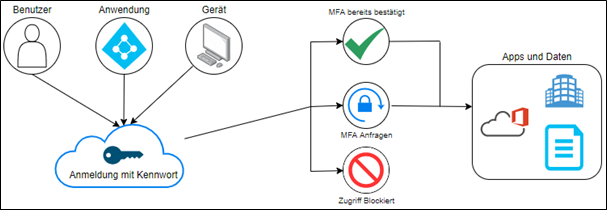

Conditional Access

Die Gewährleistung, dass nur authentifizierte Personen Zugriff auf Cloud-Ressourcen haben, ist von höchster Bedeutung für die Sicherheit einer Organisation.

Hierbei kommt Conditional Access ins Spiel, ein leistungsstarkes Tool, mit dem festgelegt werden kann, wer und von welchem Ort aus sowie mit welchem Gerät auf diese Ressourcen zugreifen darf. Conditional Access ermöglicht die Einrichtung von Regeln und Bedingungen, die den Zugriff auf Cloud-Ressourcen steuern.

Durch die Verknüpfung verschiedener Regeln und Bedingungen kann beispielsweise erkannt werden, ob eine Person von einem verwalteten Gerät (ein in Intune registriertes Gerät) aus auf die Ressourcen zugreift oder versucht, dies von ihrem privaten Gerät aus zu tun, insbesondere, beispielsweise beim Abrufen von E-Mails.

Diese granulare Steuerung gewährleistet, dass der Zugriff auf sensible Daten und Ressourcen sicher und bedarfsgerecht erfolgt, während gleichzeitig die Produktivität und Benutzerfreundlichkeit gewährleistet sind. Conditional Access ist somit ein essenzielles Werkzeug für die moderne Sicherheitsstrategie eines Unternehmens in der Cloud.

So können granulare Konditionen definiert werden, die bestimmte Bedingungen voraussetzen, ohne die kein Zugriff auf die Microsoft 365 Ressourcen erfolgen kann.

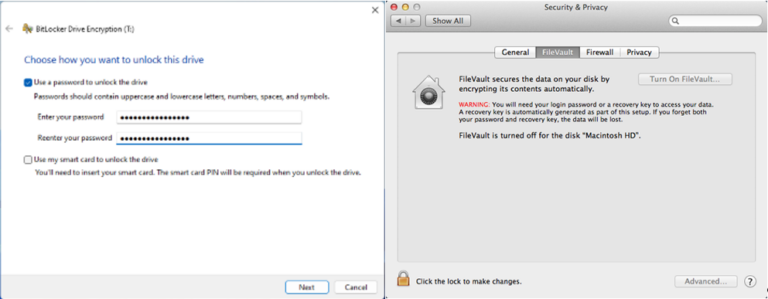

Bitlocker & FileVault Laufwerksverschlüsselung

Durch die Verwendung von Intune kann die Festplattenverschlüsselung für Microsoft Bitlocker und MacOS FileVault automatisiert eingerichtet werden. Diese Verschlüsselungstechnologie gewährleistet, dass sämtliche Daten auf dem Laufwerk in einer Form verschlüsselt werden, die nur über das spezifische Gerät zugänglich ist, in dem die Festplatte installiert ist. Ohne eine solche Verschlüsselung wäre es beispielsweise bei Verlust eines Laptops möglich, auf die Daten zuzugreifen.

Diese Verschlüsselung nutzt einen sogenannten TPM-Chip (Trusted Platform Module), der in modernen Computern integriert ist. Mit Intune kann diese Verschlüsselung nicht nur eingerichtet, sondern auch zentral verwaltet werden. Dies ermöglicht Unternehmen, die Sicherheit ihrer Daten zu erhöhen, indem sie sicherstellen, dass nur autorisierte Benutzer auf die auf ihren Geräten gespeicherten Informationen zugreifen können. Die Automatisierung dieses Prozesses erleichtert die Verwaltung und Durchsetzung von Sicherheitsrichtlinien und trägt dazu bei, potenzielle Risiken im Zusammenhang mit Datenverlust oder -diebstahl zu minimieren.

Verwaltung der Endgeräte

Nachdem die grundlegende Konfiguration von Intune abgeschlossen ist, erfolgt die Registrierung der vorhandenen Geräte in Intune. Dadurch wird gewährleistet, dass diese Geräte künftig effektiv verwaltet und konfiguriert werden können. Die Registrierung von Geräten in Intune ist ein wesentlicher Schritt, um die Sicherheit, Compliance und Produktivität der Geräteflotte eines Unternehmens zu gewährleisten. Dies ermöglicht die Implementierung von Sicherheitsrichtlinien, das Aktualisieren von Software, das Überwachen von Gerätestatus und vieles mehr, um eine optimale Geräteverwaltung sicherzustellen.

Über Intune können beispielsweise folgende Einstellungen realisiert werden.

- Grundinstallation von definieren Apps

- Entziehen der lokalen Administratoren Berechtigungen (Windows)

- Erstellen von dedizierten lokalen Administratoren (Windows)

- Conditional Access Richtlinien zum Absichern des Zugriffs aus Unternehmensressourcen

- Automatisches, einheitliches Konfigurieren von OneDrive

- Apple DEP für neue, zukünftige Apple iOS/iPadOS und MacOS Geräte

- Verwaltung der App und OS-Updates

- Verschlüsselung der lokalen Daten – beispielsweise durch Bitlocker auf Windows

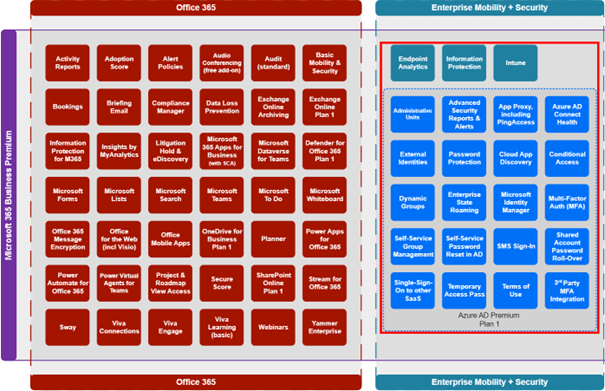

Intune bildet somit ebenfalls ein Grundstein, um weitere Sicherheitsrelevante Themen ausrollen zu können und ist bereits in dem Lizenzplan „Microsoft 365 Business Premium“ enthalten.

In diesem sind folgende Dinge enthalten (22.10.2023).

Defender für Office 365

Die Microsoft 365 Business Premium Lizenz bietet nicht nur Zugriff auf die grundlegenden Microsoft 365-Dienste, sondern schaltet auch den Microsoft Defender für Office 365 frei.

Mit dieser erweiterten Sicherheitsfunktion können zusätzliche Sicherheitsmaßnahmen ergriffen und konfiguriert werden. Der Microsoft Defender für Office 365 bietet Schutz vor einer breiten Palette von Sicherheitsbedrohungen, einschließlich Phishing, Malware und Spam, und ermöglicht die Implementierung von erweiterten Sicherheitsrichtlinien und -kontrollen für E-Mails und Dateien, um die Sicherheit der Unternehmenskommunikation und -daten weiter zu erhöhen. Dies trägt dazu bei, die Sicherheit und Compliance in der Microsoft 365-Umgebung zu stärken und Unternehmensdaten vor potenziellen Bedrohungen zu schützen.

Stichworte unter Anderem: „Safe Links“ und „Safe Attachments“ wozu wir gleich noch kommen werden 😉

Microsoft's Sicherheitsbewertung

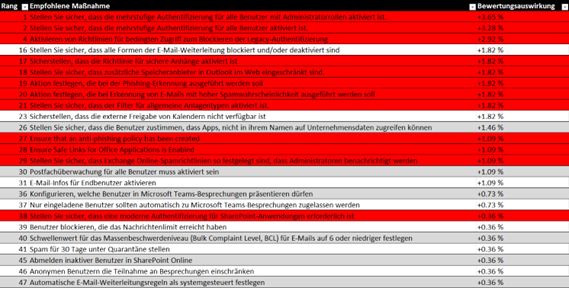

Die Microsoft 365 Sicherheitsbewertung ist ein wichtiges Instrument zur Evaluierung und Verbesserung der Sicherheit in der Microsoft 365 Umgebung. Sie aggregiert alle Konfigurationseinstellungen in der Microsoft 365-Umgebung und kombiniert diese Informationen mit den Gerätedaten von Microsoft Intune (sofern im Einsatz), darunter installierte Software, Versionsstände und bekannte Sicherheitslücken.

Das Ergebnis ist ein Security Score, der die allgemeine Sicherheitslage in der Microsoft 365-Umgebung bewertet. Bei den meistens Unternehmen beträgt dieser zu Beginn meist ~25%, während ein empfohlener Richtwert bei etwa 70% liegt.

Um diesen Security Score zu verbessern, stellt Microsoft empfohlene Maßnahmen bereit, die je nach genutzter Lizenz unterschiedlich umfangreich sein können. Diese Maßnahmen helfen dabei, die Sicherheitsstandards zu erhöhen, potenzielle Schwachstellen zu beseitigen und die Gesamtsicherheit einer Microsoft 365 Umgebung zu verbessern. Ein höherer Security Score bedeutet in der Regel eine bessere Absicherung gegenüber Cyberbedrohungen und ein geringeres Risiko für Sicherheitsvorfälle.

Alle vorgeschlagenen Maßnahmen sollten sorgfältig auf ihre Sinnhaftigkeit für das Unternehmen hin evaluiert werden. Dieser Prozess ermöglicht es, die Priorität der einzelnen Maßnahmen festzulegen und sicherzustellen, dass die Ressourcen des Unternehmens effizient eingesetzt werden. Nach der Bewertung sollten die ausgewählten Maßnahmen dann entsprechend implementiert werden, um die Sicherheit in der Microsoft 365-Umgebung effektiv zu erhöhen. Diese Vorgehensweise gewährleistet, dass die getroffenen Sicherheitsmaßnahmen den spezifischen Bedürfnissen und Risiken des Unternehmens gerecht werden und eine optimale Sicherheitsstrategie umgesetzt wird.

Safe Links und Safe Attachments

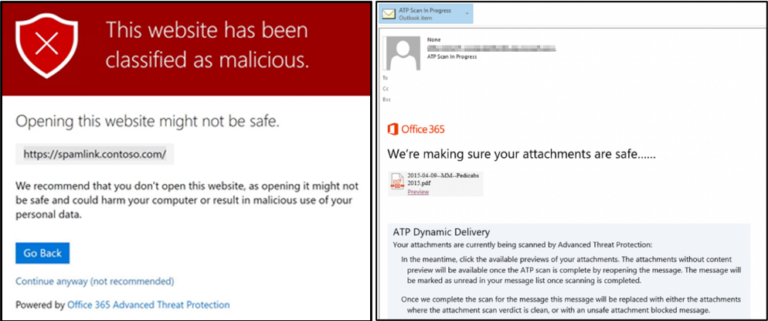

Mit beispielsweise der oft verwendeten Lizenz Microsoft 365 Business Premium, erhalten Sie Zugriff auf wichtige Sicherheitsfunktionen, darunter auch „Safe Links“ und „Safe Attachments“. Diese Funktionen sind Teil des Defender for Office 365 und tragen erheblich zur Sicherheit Ihrer E-Mail-Kommunikation bei.

„Safe Links“ ist ein Feature, das in Echtzeit URL-Überprüfungen und Neuschreibungen von eingehenden E-Mail-Nachrichten durchführt. Es ermöglicht auch die Überwachung der Zeitpunkte für das Klicken von URLs und Links in E-Mail-Nachrichten. Dies hilft dabei, potenziell schädliche Links zu erkennen und Benutzer vor Phishing-Angriffen zu schützen.

Ebenso funktioniert „Safe Attachments“. Mit dieser Funktion können Sie alle eingehenden E-Mail-Anhänge über Richtlinien überprüfen und gegebenenfalls filtern. Der Office 365 Defender analysiert auch die in diesen Anhängen enthaltenen Links mithilfe von „Safe Links“. Diese Prüfung erfolgt, noch bevor die E-Mail an die Empfänger zugestellt wird.

Durch diese Sicherheitsmaßnahmen wird das Risiko erheblich minimiert, dass Spam-Nachrichten oder E-Mails mit Anhängen, die möglicherweise Schadsoftware enthalten (oft getarnt als Excel- oder Word-Dateien), an Benutzer in Ihrer Organisation weitergeleitet werden. Dies trägt dazu bei, die Integrität Ihrer E-Mail-Kommunikation zu wahren und Ihre Organisation vor potenziellen Cyberbedrohungen zu schützen

Siehe hierzu aufbauend auch gerne mein Artikel zu allgemeinen Exchange Online Protection: Exchange Online Protection Erklärung und Funktionsweise inklusive Advanced Threat Protection

Fazit

Oft gerät die Sicherheit bei Cloud-Infrastrukturen in den Hintergrund da die Cloud allgemein als Sicherer angesehen wird als eine reine on Prem Lösung. Doch das ist meiner Meinung nach ein Irrglaube. Denn abgesehen von den allgemeinem Vorteilen einer Cloud-Infrastruktur wie beispielsweise die Skalierbarkeit, die bessere Ausfallsicherheit, Kostenoptimierung, Zukunftssicherheit etc. birgt auch die Cloud Sicherheitslücken. Als grobes Beispiel könnte theoretisch jeder Mensch von überall aus der Welt mit einer Internetverbindung und einfach gefischten Admin-Credentials endlose Azure-VMs deployen und irgendwelche Coins minen. Ohne die richtigen Sicherheitsmechanismen und Technologien kann so schnell ein Millionenschaden entstehen.

Mit den zuvor aufgezeigten Mechanismen kann eine solche Infrastruktur einfach aber effizient abgesichert werden.

Ich lege daher jedem nahe sich auch bei Cloud-Technologien mit der IT-Sicherheit zu beschäftigen.

Außerdem sollte erwähnt sein, dass in Azure monatlich zwischen 80-120 Änderungen stattfinden. Diese bringen selbstverständlich nicht nur Verbesserungen mit sich. Das nur als kleiner Denkanstoß.