Windows Authentifizierungsprotokolle

LM (Lan Manager)

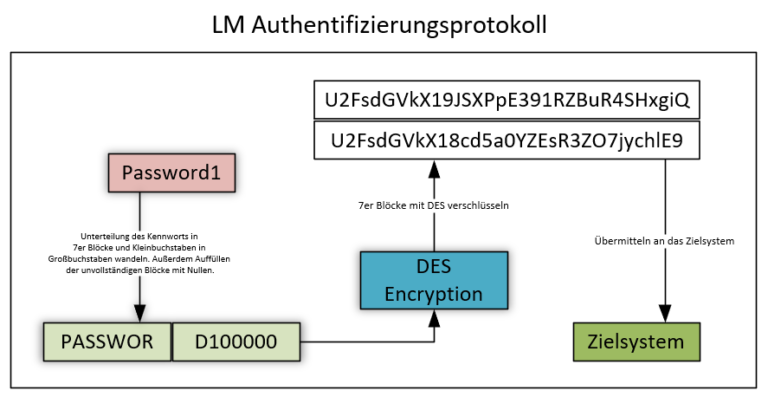

LM steht für Lan Manager oder manchmal auch Lan Man. Dieses Authentifizierungsprotokoll wurde gegen 1990, zur Zeit von Windows 3.0, von Microsoft und IBM entwickelt. Dabei werden Kennwortinformationen einfach gehasht, gespeichert und übertragen.

Leider bietet es sicherheitstechnisch einige Probleme. Vor dem hashen des Kennworts wird dieses in Blöcke a 7 Zeichen aufgeteilt. Sollte der letzte Block beispielsweise nur 5 Zeichen enthalten wird dieser mit Nullen aufgefüllt bis es 7 Zeichen sind. Außerdem werden aus kleinbuchstaben Großbuchstaben gewandelt. Diese 7er Blöcke werden dann mit einem 56-BIT-DES-Algorithmus verschlüsselt (gehasht). DES steht für Data Encryption Standard und ist mittlerweile sehr einfach zu entschlüsseln.

Heutzutage wird dieses Authentifizierungsprotokoll kaum mehr eingesetzt. Gegebenenfalls nutzen ältere Programme dennoch dieses Authentifikationsverfahren.

Deaktivieren lässt sich diese Authentifizierungsmethode durch eine Gruppenrichtlinie.

Das Nachfolgeprotokoll wird ab NT 3.5.1 und Windows 2000 verwendet und heißt NTLM (New Technology Lan Manger).

NTLM (New Technology Lan Manager)

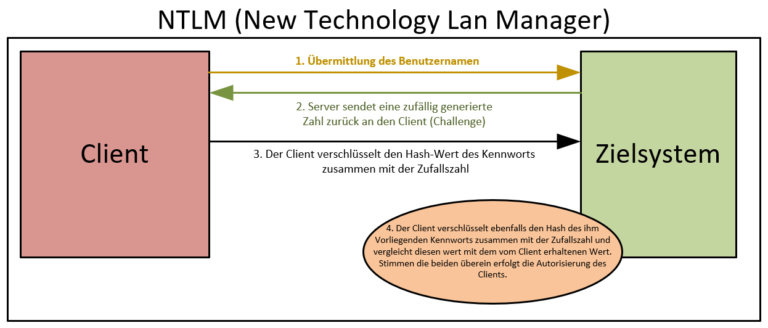

NTLM steht für New Technology Lan Manager und ist der Nachfolger auf das LM (Lan Manager) Authentifizierungsprotokoll. Es funktioniert nach dem Challenge and Response-Verfahren. Dieses funktioniert wie folgt:

Zuerst sendet der Client, der sich authentifizieren möchte, den entsprechenden Benutzernamen an den Server. Dieser sendet nun eine zufällig generierte Zahl zurück (Challange). Der Client verschlüsselt nun die Zufallszahl zusammen mit dem Hash-Wert des Kennworts und sendet den entstehenden Wert zurück an den Server. Dieser macht das gleiche und verschlüsselt die Zufallszahl ebenfalls mit dem Hash wert des Kennworts, das entweder lokal oder auf dem authentifizierenden Domain Controller vorliegt. Danach vergleicht er den generierten Wert, den er vom Client erhalten hat mit dem, den er selbst generiert hat. Sollten die beiden Werte identisch sein erfolgt die Autorisierung des Clients.

NTLM ist heute noch sehr verbreitet sollte aber wenn möglich auch durch Kerberos ersetzt werden. Mit NTLM sind beispielsweise „Pass the Hash“- oder Replay-Attacken möglich.

Kerberos

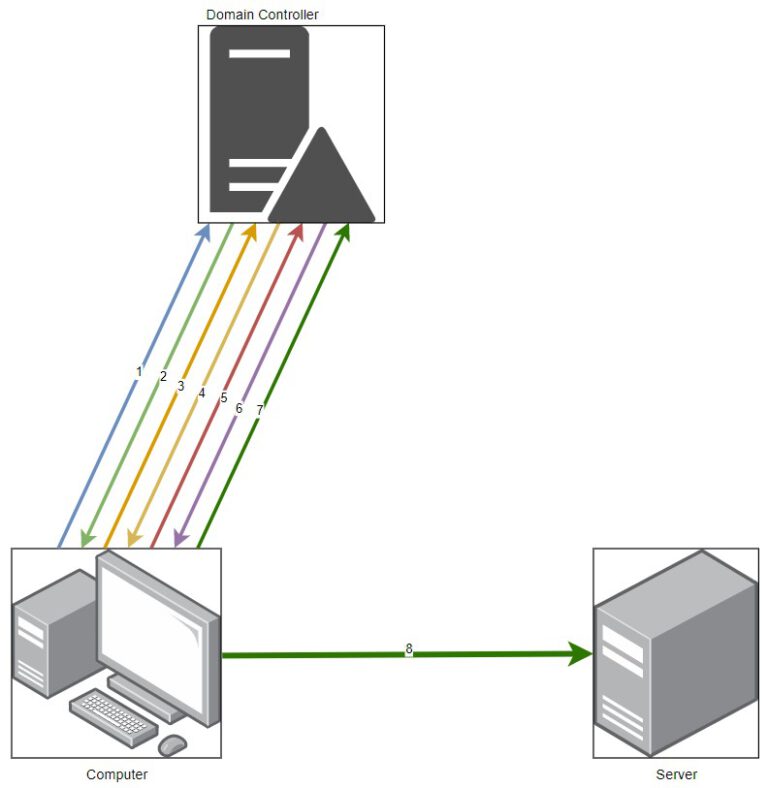

Grundlegend funktioniert Kerberos folgendermaßen:

- Der Client sendet eine Anfrage mit der Bitte um ein „Authentication Ticket (TGT)“ an das Key „Ditribution Center“ (KDC)

- Das KDC überprüft die mitgelieferten Anmeldedaten und sendet eine verschlüsselte TGT zurück an den Anfrager

- Dieses TGT wird vom Anfrager gespeichert, bis es abläuft. Dann wird ein neues beim KDC angefragt!

- Der Anfrager sendet nun das verschlüsselte TGT zusammen mit dem „Service Principal Name“ (SPN), an dem er sich authentifizieren möchte, an den „Ticket Granting Service“ (TGS)

- Der Ticket Grantig Service erstellt aus den erhaltenen Informationen dann einen Session Key an den Client/Anfrager zurück.

- Der Client kann sich nun mit dem erhaltenen Session Key am Zielsystem authentifizieren.

Dennoch muss erwähnt werden, dass auch Kerberos nicht vor Hackern absolut sicher ist. Mittlerweile gibt es auch für Kerberos Angriffsmethoden, um es zu knacken. Die Beliebtesten heißen:

- Pass the Ticket

- DCShadow Angriff

- Brute Force (Wobei dies kein direkter Angriff auf Kerberos ist)