Sophos SMTP-Proxy konfigurieren

Was ist der Sophos SMTP-Proxy?

Mit der „Sophos SMTP-Proxy“ Funktion ist es möglich die Sophos Firewall hinter bzw. vor den Internen Mail-Server zu schalten. So kann die Sophos-Firewall alle ein und ausgehenden Mail prüfen und filtern.

Warum?

Mit dem Sophos Web Proxy lässt sich ein Virus und Spam Filter für Mails realisieren, was mehr Sicherheit für Benutzer mit sich bringt. Außerdem kann die Firewall auch einen SMTP und POP3 Connector abbilden.

Beachten!

- Zu beachten ist zum einen, dass der eingetragene SMTP-Hostname (unter Mailprotection -> SMTP -> Erweitert -> Erweiterte Einstellungen) öffentlich durch einen PTR Eintrag erreichbar ist. Es sollte also beim Provider ein PTR Eintrag (Beispielsweise namens „mail.DOMÄNE.de“) auf die bestimmte Schnittstelle der Sophos eingerichtet werden

- Es sollte ein öffentliches Zertifikat für die Mail-Protection zur Verfügung stehen. Es wird dabei für die TLS Verschlüsselung verwendet. Übergangsweise kann auch das WebAdmin Zertifikat verwendet werden

Einrichten des Proxy:

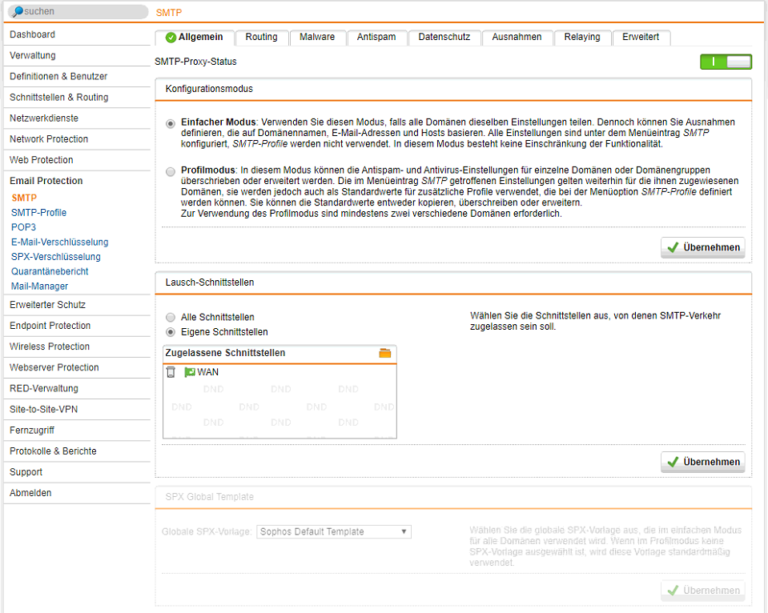

1.) Auf dem ersten Reiter „Allgemein“ wird festgelegt, unter welchen Modus die Firewall fungiert. In den meisten Szenarien ist der „Einfache Modus“ ausreichend. Der „Profilmodus“ macht nur dann sin, wenn mehrere Domänen mit mehreren Mailservern im Spiel sind.

Bei „Lausch Schnittstellen“ kann festgelegt werden, auf welchem Interface der Firewall gelauscht werden soll. Dabei sollte, wenn nichts anderes gewünscht ist unbedingt „Alle Schnittstellen“ eingestellt werden.

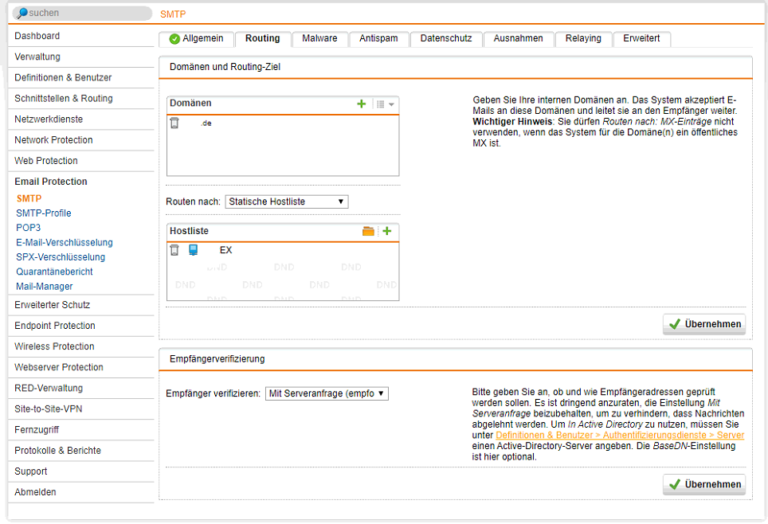

2.) In Reiter zwei „Routing“ legt man fest, auf welche Domänen das System hören soll. Wenn eine E-Mail mit einem Empfänger mit der entsprechend eingetragenen Domäne rein kommt wird diese durch die Sophos an den Empfänger weitergeleitet. Steht die Domäne nicht unter „Domänen“ reagiert die Sophos auch nicht.

Unter „Hostliste“ wird angegeben, an welchen Server die eingehenden Mails weitergeleitet werden. Das wird der Interne Mailserver sein.

Dabei ist zu beachten, dass bei „Routen nach“ immer „Statische Hostliste“ ausgewählt ist. Nur dann kann man das entsprechende Host-Objekt in die „Hostliste“ hinzugefügt werden.

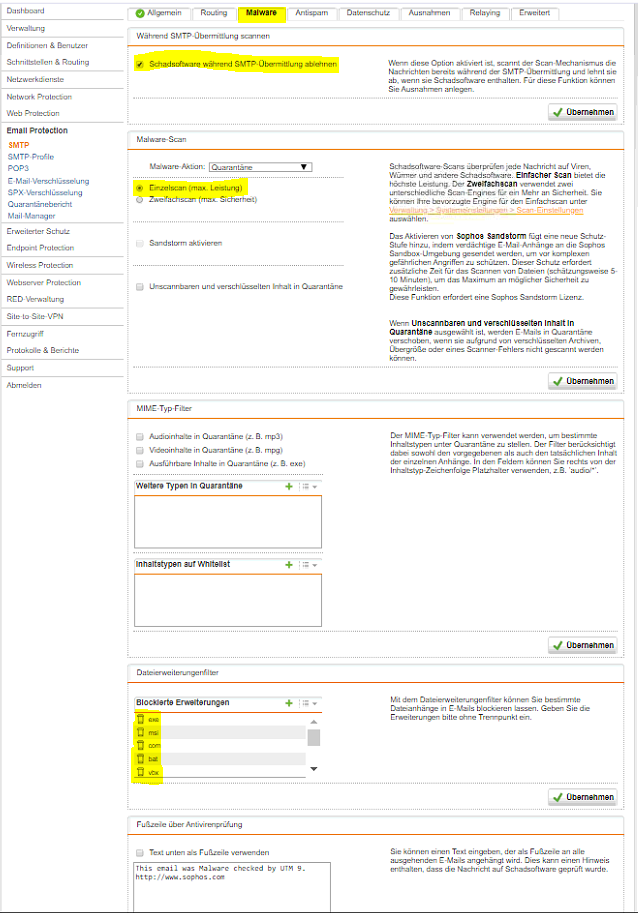

3.) Im dritten Reiter „Malware“ werden die einzelnen Malware Filteroptionen festgelegt.

Im Obersten Feld sollte der Haken bei „Schadsoftware während SMTP-Übermittlung ablehnen“ gesetzt sein. Dadurch werden die Filter bereits bei der SMTP Übertragung angewendet.

Bei „Malware-Scan“ kann man zum einen die Aktion wählen, (also was passiert, wenn Malware gefunden wird) als auch die Art des Scans. Bei der Art empfiehl es sich, „Quarantäne“ auszuwählen. Bei der Art der Scans kann man erstmals zwischen „Einzel- und Zweifachscan“ wählen. Bei Einzelscans wird nur mit der Sophos eigenen Engine gescannt und bei „Zweifachscan“ wird zusätzlich auch noch mit der Avira Engine gescannt, was aber mehr Leistung verursacht/benötigt. Der Rest kann wie auf dem Screenshot zu sehen ist bleiben. (Sandstorm, Unscannbare und verschlüsselte Inhalte in Quarantäne)

Die“ MIME-Type-Filter“ können auf den Default-Einstellungen bleiben. In dem „Deteierweiterungenfilter“ können nicht erlaubte Dateiendungen gelistet werden. Hier reicht erstmal auch die Default-Werte.

Die „Fußzeile über Antivirenprüfung“ kann deaktiviert werden

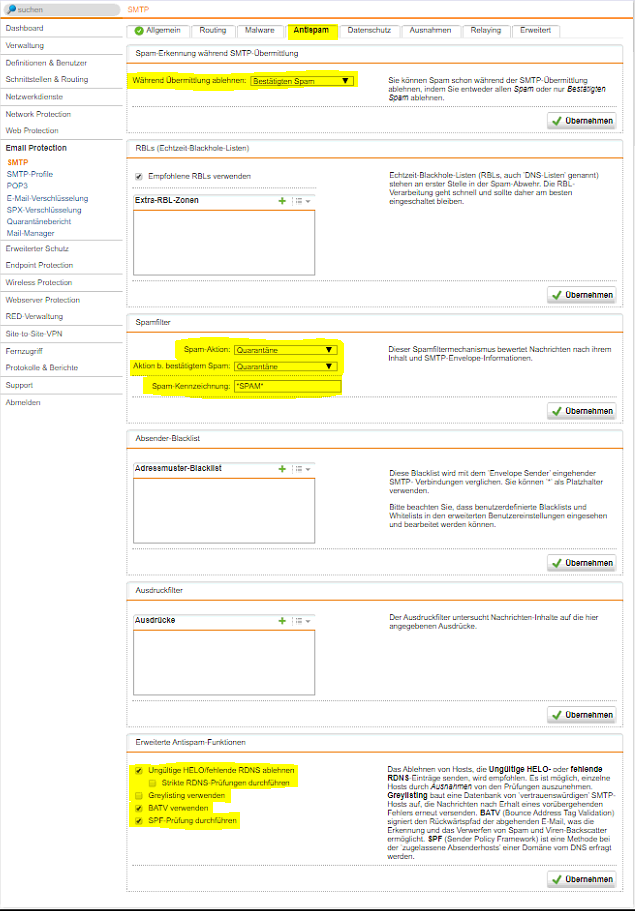

4.) Unter dem Reiter „Antispam“ werden wie bei dem Reiter „Malware“ jetzt die einzelnen Einstellungen für den Spamfilter eingestellt.

Im ersten Block wird ausgewählt, welche Art von Spam erkannt werden soll. Hier reicht die Option „Bestätigten Spam“ im Dropdown auszuwählen. Im Block der „RBLs“ kann der Haken bei „Empfohlene RBLs verwenden“ bleiben. Im nächsten Block legt man fest, was mit erkanntem Spam passieren soll. Hier kann gerne die „Quarantäne“ gewählt werden. Im Block „Absender-Blacklist“ können spezifizierte Mailadressen oder mit dem Schema „*DOMÄNE.tld“ ganze Absender Domänen geblacklistet werden. Bei Ausdruckfilter können Ausdrücke, die in den Mails nicht vorkommen dürfen gefiltert werden. Der „Ausdrucksfilter“ sowie die „Absender-Blacklist“ können leer gelassen werden.

Im Block für die „Erweiterte Antispam-Funktionen“ können folgende Funktionen ausgewählt werden: – Ungültige HELO/… ablehnen, – BATV verwenden, und – SPF-Prüfung durchführen. Was die einzelnen Funktionen bedeuten kann rechts daneben nachgelesen werden. Wichtig ist nur, dass „Greylisting“ deaktiviert ist/wird

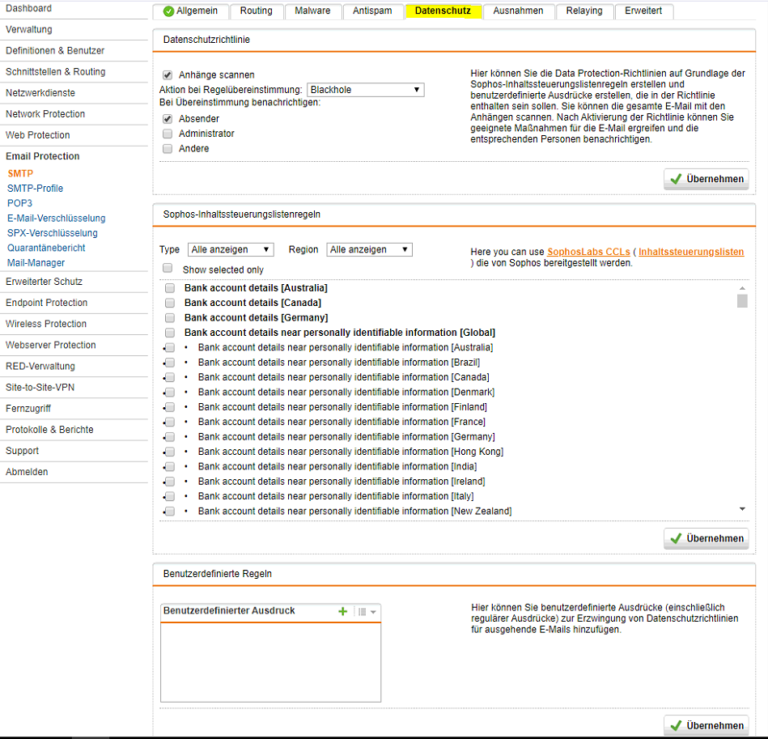

5.) Im folgenden Reiter „Datenschutz“ kann erstmal alles bei den Standarteinstellungen gelassen werden

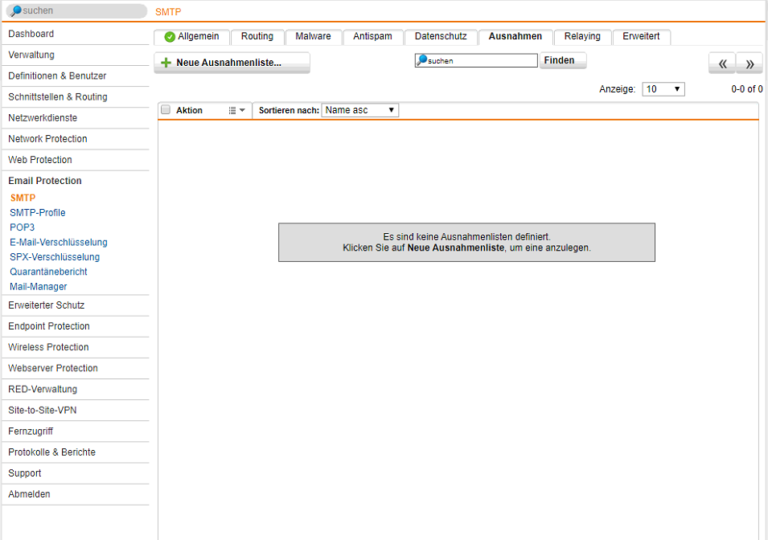

6.) Hier können, wie der Titel bereits sagt, Ausnahmen für die konfigurierten Filter konfiguriert werden

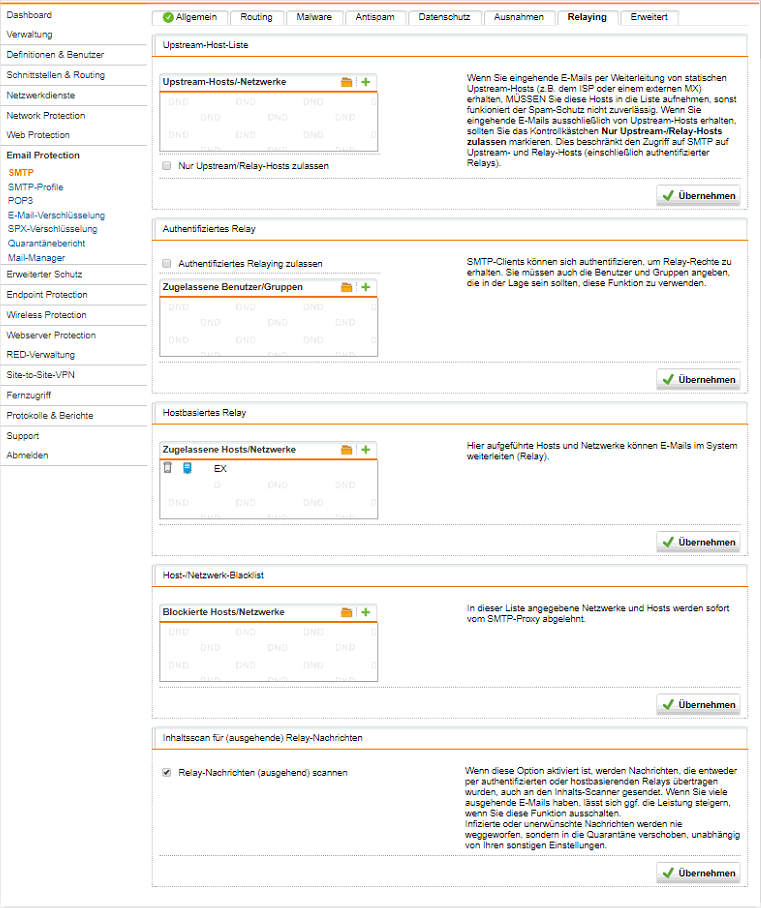

7.) „Relays“ sind die hinter der Firewall weiterleitenden Emailserver. Sie leiten Mails an die E-Mail-Clients, an die Firewall oder an die Empfänger-E-Mail-Server weiter. Je nachdem, wie eine E-Mail geroutet werden soll müssen die Hosts/Netze hier in die entsprechenden Felder eingetragen werden.

Unter „Hostbasiertes Relay“ sollte der interne Mailserver eingetragen sein. Ansonsten wird die Sophos die Mails nicht weiterleiten. Es werden hier also die Server/Netze eingetragen, die die Sophos Firewall als Relay verwenden dürfen

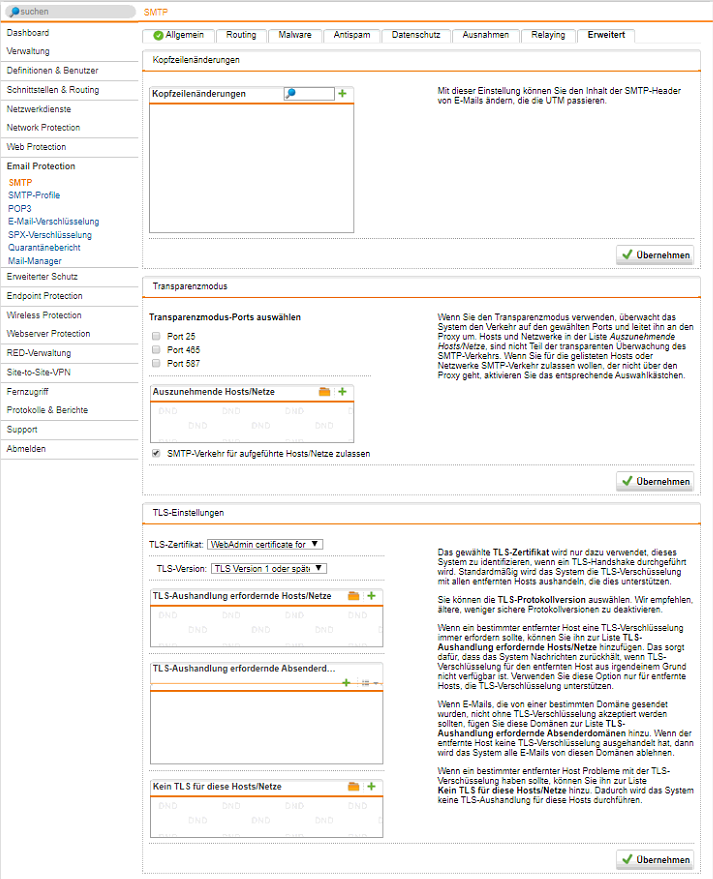

8.) Unter dem letzten Reiter „Erweitert“ lassen sich verschiedenste Einstellungen anpassen.

Als erstes hat man die Möglichkeit bei „Kopfzeilenänderung“ die eingehenden und ausgehenden Mails mit einem festen SMTP-Header zu versehen.

Danach im Block „Transparenzmodus“ kann man einstellen, ob die Firewall auf einem gewissen Port (entweder 25, 465 oder 587) den Mailverkehr einfach weiterleitet und nicht auf Viren/Malware/Spam prüft. Auf diesen eingestellten Ports oder für die eingestellten Hosts werden die Mails dann nicht geprüft und die Firewall fungiert im Transparenzmodus.

Der Block „TLS-Einstellungen“ beinhaltet alle Einstellungen zu TLS-Verschlüsselung von Emails. Es kann das Zertifikat mit dem verschlüsselt werden soll und die TLS-Version mit der verschlüsselt werden soll ausgewählt werden. Sollte kein eigenes öffentliches Zertifikat zur Verfügung stehen geht übergangsweise auch das „WebAdmin Certificate …“. Dies sollte aber ausgetauscht werden.

Unter „TLS-Aushandlung erforderte Hosts/Netze“ können Hosts und Netze angegeben werden die zwingend TLS nutzen müssen. Sollte ein hier eingetragener Host kein TLS können werden die Mails solange vorgehalten bis TLS möglich ist.

In dem Feld „TLS Aushandlung erfordernde Absenderdomäne“ können Hosts/Domänen angegeben werden. Wenn diese Domäne nun an euer System eine nicht verschlüsselte Mail schicken wird diese blockiert.

Feld eins (TLS-Aushandlung erforderte Hosts/Netze) erzwingt also ausgehend TLS und Feld zwei (TLS Aushandlung erfordernde Absenderdomäne) erzwingt eingehend.

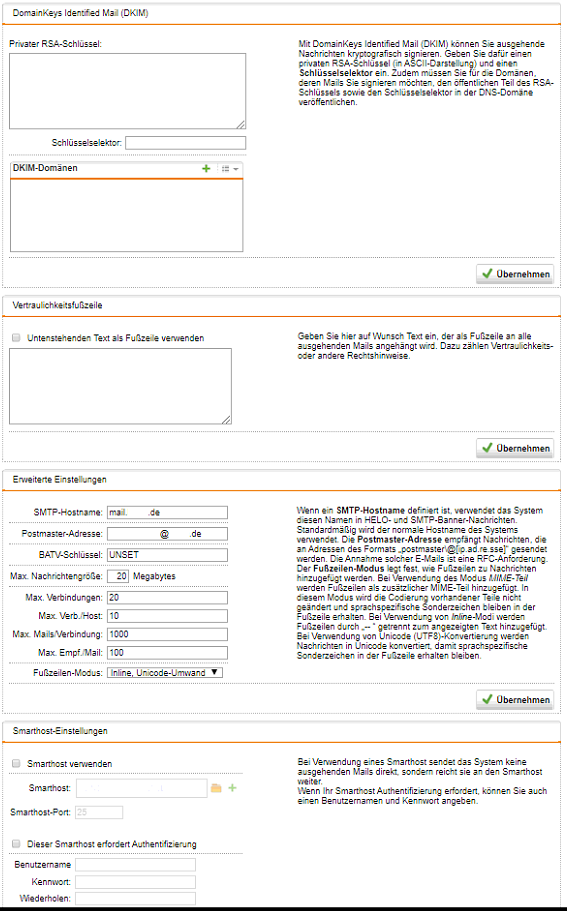

Die Einstellungen in den Blöcken „DKIM“ und „Vertraulichkeitsfußzeile“ können auf den Standartwerden gelassen werden.

Unter „Erweiterte Einstellungen“ sollte der „SMTP-Hostname“ auf den DNS-Namen des öffentlichen PTR-Records eingetragen werden.

Außerdem sollte man hier noch die „Max. Nachrichtengröße“ auf einen gewünschten Wert abändern. 20-50 MB sind in der Regel ausreichend. Wenn dieser Wert allerdings auf dem zustellenden Exchange Server kleiner ist greift dieser. Der Wert in der Firewall dient lediglich wie eine Vorauswahl.

Alle Werte sind jedoch nicht universell und Pro Kunde individuell anzupassen!

Bei „Smarthost-Einstellungen“ kann ein Host konfiguriert werden. Bei Verwendung eines Smarthost sendet das System keine ausgehenden Mails direkt, sondern reicht sie an den Smarthost weiter

Neuen Proxy als Sendeconnector auf Exchange Server anlegen:

Dass die ausgehenden E-Mails über den Sophos SMTP-Proxy geroutet werden muss im Exchange-ECP unter „Nachrichtenfluss“ -> „Sendeconnectors“ die Sophos als Sende-Connector/Smarthost eingerichtet werden.

Das funktioniert wie folgt beschrieben:

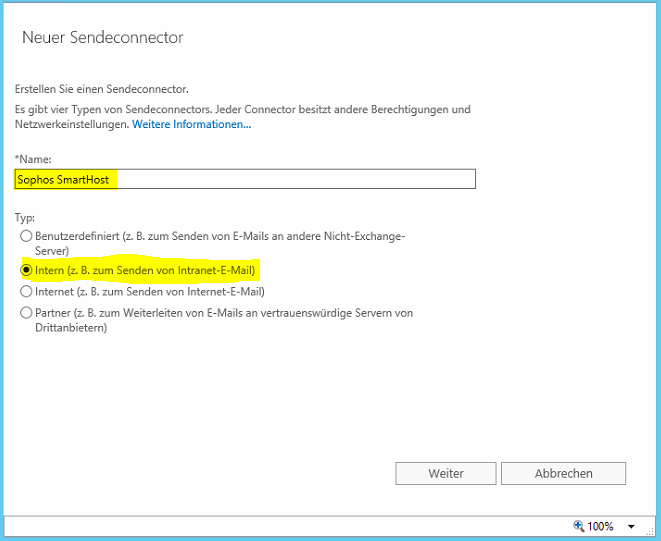

1.) Durch Klicken auf das Plus-Zeichen kann man einen neuen Connector konfigurieren. Es erscheint ein Wizzard.

Im ersten Fenster gibt man diesem einen Namen und gibt den Typ an. Der Name kann etwas sein wie „Sophos SmartHost“. Bei „Typ“ kann meistens „Intern“ gewählt werden.

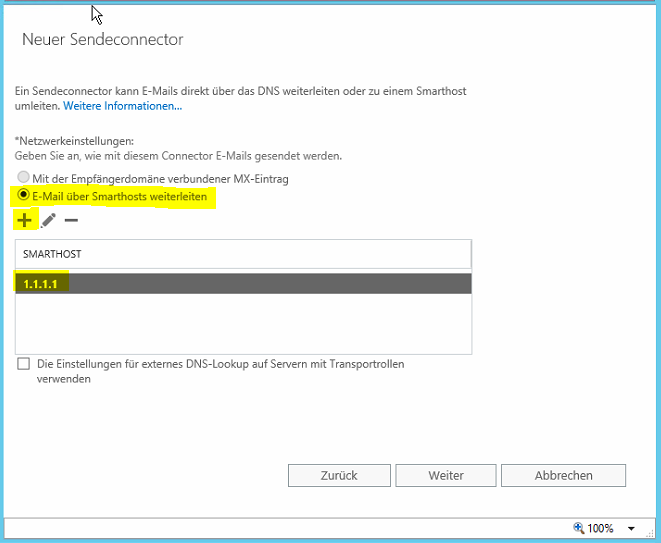

2.) Im zweiten Fenster wählt man „E-Mail“ über SmartHost weiterleiten“ aus und trägt diesen anschließend mit seiner IP-Adresse in dem Feld darunter ein.

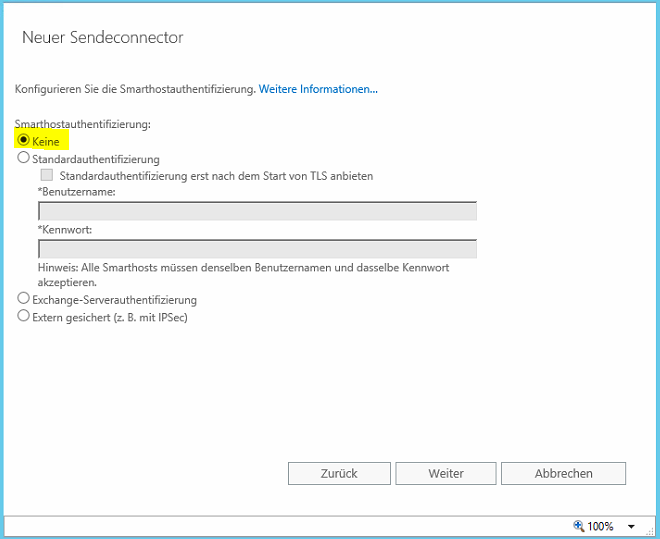

3.) Im dritten Schritt wir nun festgelegt, wie der Server sich an dem SmartHost authentifizieren muss. Da das nicht gewollt ist muss hier „Keine“ ausgewählt werden.

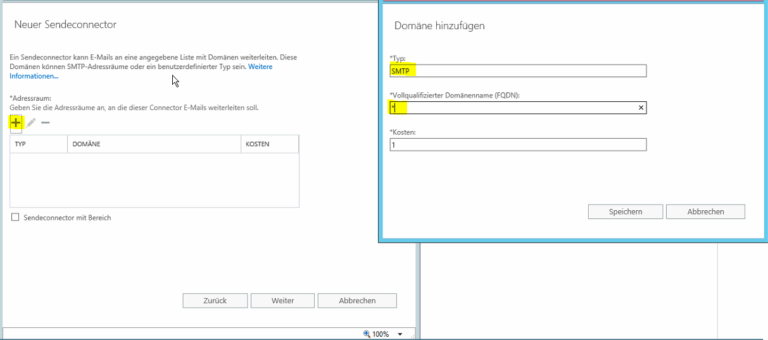

4.) In Schritt vier wird nun eingestellt, an welche Adressräume/Domänen der Connector weiterhin E-Mails weiterleiten darf. Wenn nichts anders geplant ist wird hier bei „Typ“ SMTP verwendet und bei „FQDN“ schreiben wir ein „*“ rein, damit die Sophos in Zukunft an alle Domänen/Adressräume versendet werden kann.

5.) Im letzten step muss die Quelle angegeben werden, für die der Sendeconnector alle Mail weiterleitet. Hier werden alle internen Mail-Server eingetragen, für die der Connector (die Sophos Firewall) die Mail weiterleiten soll.

Bestätigt wird das mit einem Klick auf „Fertig stellen“. Der Sendeconnector ist dadurch sofort aktiv.

Im letzten Schritt muss das öffentliche DNS noch angepasst werden, damit in Zukunft alle von extern eintreffenden E-Mails auch über die Firewall nach intern geroutet werden.

Dazu einfach beim Provider folgende Einträge beantragen oder sie selbst pflegen, wenn möglich.

- MX- Record: DOMÄNE.de. -> mail.DOMÄNE.de.

- A- Record: mail.DOMÄNE.de -> Externe IP-Adresse der Firewall